Dit weekend kreeg ik wederom dezelfde vraag van een van onze klanten naar aanleiding van de cyberaanval waarbij hackerscollectief REvil Ransomware wist te verspreiden via VSA-Software van het Amerikaanse bedrijf Kaseya. Eerst over de cyberaanval zelf, het betreft een aanval gericht op IT-management software ook wel een supply-chain attack genoemd.

Deze IT-management Software wordt door veel IT-organisaties en Managed Service Providers gebruikt om beheertaken efficiënt uit te voeren en worden in een geïntegreerd platform aangeboden. De beheertaken als bijvoorbeeld patchmanagement, remote management, monitoring, remote control, servicemanagement wordt hiertoe gerekend. We zagen dit recent ook al bij de cyberaanval via Solarwinds, wat eveneens leidde tot heel veel slachtoffers. Het probleem is dat de IT-management software veelal een client installatie vereist op de systemen van de klanten. Dit resulteert erin dat deze IT-management software vaak met systeemrechten draaien op de beheerde systemen. Als er succesvol toegang tot de IT-management software is verkregen wordt het vervolgens makkelijker om ook de controle te krijgen over de beheerde systemen, met gevolgen waar we nu getuige van zijn.

Zijn we machteloos of kunnen we ons wapenen tegen dergelijke aanvallen?

Terug naar de vraag van onze klant: “Zijn wij 100% bestand tegen dit soort aanvallen”? Ik lichtte toe dat 100% veilig worden/ zijn een illusie is. Maar machteloos zijn we zeker niet. Vanuit security perspectief dient de focus te liggen op het minimaliseren van risico’s en is er toch sprake van een dreiging dan is het belangrijk deze vroegtijdig te elimineren. Oftewel het inrichten van “Passive Defense” en “Active Defense”. “Passive Defense” houdt in dat de security controls dusdanig zijn ingericht zodat de meest bekende aanvallen worden tegengegaan en er adequaat kan worden gereageerd bij een eventuele aanval. “Active Defense” houdt zich bezig met het vroegtijdig opsporen van verdachte activiteiten en voordat er een “breach” is, om deze bedreigingen vroegtijdig te elimineren. Dit draagt bij aan het voorkomen van schade of het minimaliseren van de impact bij eventuele (onbekende) aanvallen.

Terug naar de vraag van onze klant: “Zijn wij 100% bestand tegen dit soort aanvallen”? Ik lichtte toe dat 100% veilig worden/ zijn een illusie is. Maar machteloos zijn we zeker niet. Vanuit security perspectief dient de focus te liggen op het minimaliseren van risico’s en is er toch sprake van een dreiging dan is het belangrijk deze vroegtijdig te elimineren. Oftewel het inrichten van “Passive Def

Backup your data. In het uiterst geval, moet je altijd kunnen vertrouwen op een goede backup. Echter, alleen een backup maken volstaat niet. Het toetsen van data integriteit is in dit backup proces heel belangrijk. Zorg er dan ook voor dat dit is opgenomen in het backup beleid en dat het wordt toegepast. De meest effectieve manier om ransomware-aanvallen af te handelen is door de 3-2-1 back-upregel te gebruiken: bewaar ten minste drie afzonderlijke versies van gegevens op twee verschillende opslagtypes met ten minste één offsite.

Logically separate networks. Beperk dataverlies bij een ransomware-aanval door uw netwerken te scheiden op taak, op afdeling of op applicatie. Zorg ervoor dat alleen noodzakelijke communicatie mogelijk is naar andere netwerken en dat de firewalls verder dicht staan.

Configure host based firewalls. Configureer de firewalls op de systemen dusdanig dat alleen noodzakelijke communicatie is toegestaan.

Educate end users. Train uw medewerkers regelmatig in het identificeren en vermijden van veelvoorkomende valkuilen van ransomware, zoals malvertisements, phishing-e-mails, enz.

Patch vulnerabilities. Verminder de kwetsbaarheden in uw besturingssystemen, browsers en andere applicaties door ze regelmatig bij te werken. Hiermee worden dus niet alleen de patches van de besturingssystemen bedoeld, maar zeker ook de patches van de software die gebruikt wordt binnen een organisatie. Als we kijken naar het patch managementbeleid dan wordt juist dit vaak nog vergeten.

Use hardening baselines. Verminder de kwetsbaarheden in uw besturingssystemen door hardening toe te passen. Juiste en volledige hardening beschermt IT-omgevingen tegen aanvallen en minimaliseert overige kwetsbaarheden van netwerken en databases.

Use email filtering. Blokkeer schadelijke uitvoerbare bestanden, spam, phishing-e-mails en andere methoden waarvan bekend is dat ransomware deze gebruikt.

Use whitelist applications. Voeg acceptabele software toe aan uw whitelist en blokkeer niet-geautoriseerde programma’s. Hiermee worden niet geautoriseerde applicaties, exe files, etc., geblokkeerd.

Provide the least amount of privilege. Gebruik robuust toegangsbeheer om ongeoorloofde toegang te beperken en het aantal toegangspunten te verminderen waarlangs malware uw organisatie kan binnendringen.

nse” en “Active Defense”. “Passive Defense” houdt in dat de security controls dusdanig zijn ingericht zodat de meest bekende aanvallen worden tegengegaan en er adequaat kan worden gereageerd bij een eventuele aanval. “Active Defense” houdt zich bezig met het vroegtijdig opsporen van verdachte activiteiten en voordat er een “breach” is, om deze bedreigingen vroegtijdig te elimineren. Dit draagt bij aan het voorkomen van schade of het minimaliseren van de impact bij eventuele (onbekende) aanvallen.

Use a SOC integration. Stop ransomware-aanvallen in een vroeg stadium door continu te monitoren om aanwijzingen op afwijkend of kwaadaardige activiteiten realtime te detecteren.

Use Threat Intelligence. Gebruik Threat intelligence om inzicht te krijgen in de bedreigingen die een organisatie heeft of dat een organisatie momenteel het doelwit is.

Use Incident Response. De gevolgen van een verstoring, datalek of cyberaanval kunnen ernstig zijn. Daarom is het belangrijk dat indien een incident plaatsvindt, er adequaat gereageerd wordt om negatieve gevolgen te beperken. Incident response kan je hiermee helpen.

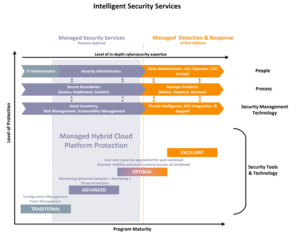

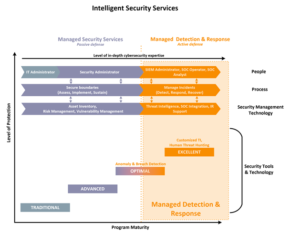

Om “Passive Defense” en “Active Defense” in te kunnen richten is aanschaf en adoptie van security tools noodzakelijk. Maar het aanschaffen en adopteren van security tools en technieken alleen is niet genoeg. De security tools en technieken dienen integraal onderdeel te worden van Security Management- technieken zoals bijvoorbeeld het managen van kwetsbaarheden (Vulnerability Management). Deze management technieken dienen te worden vertaald in Security Processen waarbij de Security Professionals deze volledig kunnen aanwenden. Voor de volledigheid hebben we ons Cyber Security volwassenheidsmodel weergegeven. Aan de hand van het model kan worden bepaald wat het niveau van de beveiliging is en wordt inzichtelijk wat de volwassenheidsfase van een cyber security programma van een organisatie is.

Zit je met dezelfde vraag als onze klant van afgelopen weekend, “Zijn wij 100% bestand tegen dit soort aanvallen”? Wil je de huidige status van beveiliging of mate van volwassenheid van het cyber security programma van jouw organisatie inzichtelijk hebben? Of heb je op basis van wat je hier hebt gelezen vragen? Stuur me gerust een email dan plannen we een afspraak in.